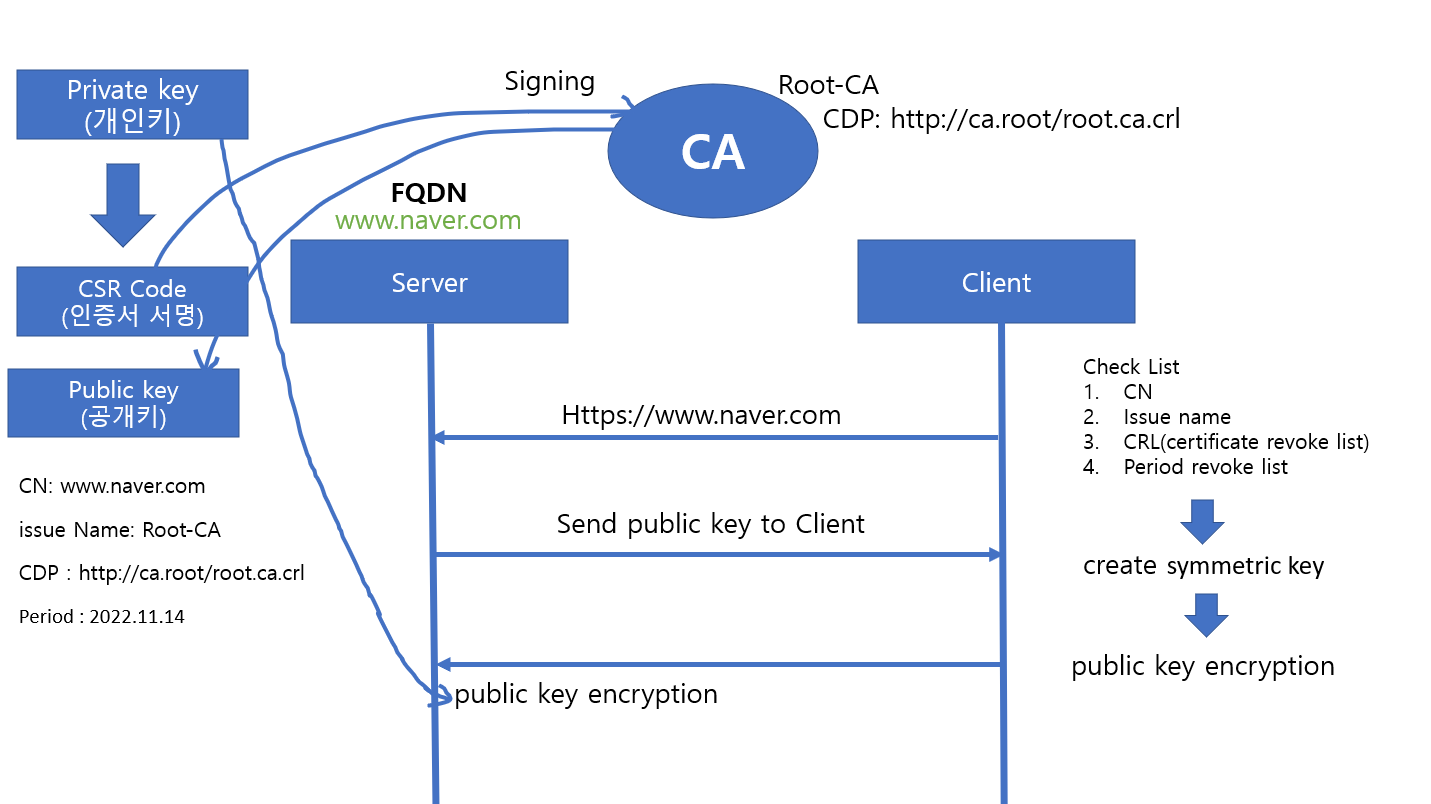

cryptography

symmetric key(대칭키) : DES, 3DES, AES : 암복호화 키가 같음

asymmetric key(비대칭키) : DH(Key Exchange Protocl), RSA(CA가 필요) : 암복호화 키가 다름

실제 Window가 가지고 있는 인증문서를 확인할 수 있습니다.

Issue Name

issue name은 발행사 또는 그 계열사의 이름 또는 그 계열사의 구성원, 관리자 또는 모든 상호, 상표, 로고, 서비스를 의미하고 포함합니다. 발행자 또는 그 계열사가 소유하거나 사용 하는 기호 또는 약어, 축소 또는 시뮬레이션, 발행자 사아트의 이름을 포함하되 이에 국한되지 않습니다.

CDP

발급 CA의 기본 인증서 해지 목록(CRL)이 게시 되는 URL 형식의 위치입니다. 해지 확인이 활성화된 경우 애플리케이션은 URL을 사용하여 업데이트된 바전의 CRL을 검색합니다. URL은 HTTP(Hypertext Transfer Protocol), LDAP를 사용할 수 있습니다.

CDP의 도움으로 응용 프로그램이나 사이트 방문자는 인증서 해지 목록(CRL)을 검색하여 디지털 인증서가 신뢰할 수 있는지 여부를 결정할 수 있습니다.

GRE (Generic Routing Encapsulation)

원격 네트워크가 마치 로컬 네트워크인 것처럼 보이게하는 터널링 프로토콜, 임의 계층 프로토콜의 캡슐화가 가능케하여 이를 라우팅할 수 있도록 설계됨.

특징

Site to Site IP 터널링 프로토콜 : 원래 시스코에서 개발된 프로토콜

데이터 암호화 기능은 제공하지 않음 : 보안성 확보를 위해서는, IPsec 기능을 추가적으로 적용해야 함.

터널링 내 운반 가능 프로토콜 : 3계층(IPv4, IPv6, IPX, IPSec), 2계층용 프레임 등 다양함

GRE 터널을 만들기 위해서는 미리 2 이상의 종단 라우터 간에 가상의 시리얼 링크 인터페이스를 설정하여야 함.

GRE의 헤더

원래 패킷에 GRE 헤더를 붙이고 이 패킷을 2개 이상의 라우터 간에 미리 설정된 가상의 링크 상으로 전달하며, 라우터 간에는 단대단 HDLC 캡슐화시킨 것 처럼 취급.

GRE의 터널링 구분

1. Point to Point

2. Multipoint

GRE 터널링에 관하여

GRE 터널의 기존 구현에는 두 사이트 간에 이동하는 지점 간 터널 구성이 포함되었습니다. 이러한 유형의 구성은 이것이 동작이고 구성해야 하는 터널 수가 제한되어 있을 때 잘 작동합니다. 그러나 많은 수의 스포크 사이트가 있는 경우 허브 라우터의 구성과 독립 IP 주소 범위의 수가 오히려 빨리 과도해질 수 있습니다.

GRE 헤더에 관해서

기본적으로 IPv4의 MTU는 1500 byte 입니다. 그 중 Header는 20byte로 이루어져 있는데 GRE header가 나중에 붙습니다. 그렇게 되면 총 1524 byte로 이 패킷은 단편화가 되게 됩니다. 이렇게 되면 안되기 때문에 애초에 보낼 때 부터 나중에 24 byte를 뺀 1476byte를 보냅니다.

IPSec VPN

0. IPSec VPN 설정 흐름

- ACL를 이용하여 VPN 대상으로 하는 트래픽 정의합니다.

- SA 파라메터 값을 지정하기 위한 IKE 정책을 정의합니다.

- 인증 관련 설정 값(공유키, 패스워드, IP 주소)을 설정합니다.

- IPSec 통신을 하기 위한 Transform-set)을 정의합니다.

- IPSec 정책을 정의합니다.

- 인터페이스에 IPSec 정책을 적용합니다.

1. ACL를 이용하여 VPN 대상으로 하는 트래픽을 정의합니다.

Extened ACL를 사용하여 공중망을 이용하여 IPSec VPN을 이용하는 트래픽 대상을 지정해야합니다.

Router(config)# access-list [number] [permit | deny] [protocol] [Source] [source wildcard-mask] [destination] [destination whildcard-mask]VPN에선 Permit를 사용해야합니다!

2. ACL를 이용하여 VPN 대상으로 하는 트랙픽 정의합니다.

ISAKMP SA(IKE 1)정책 정의

ISAKMP SA(IKE 1) 암호화, 인증에 대한 파라메터를 설정합니다. 설정은 다음과 같이 'config-isakmp' 모드로 입장하여 실시합니다.

Router(config)# crypto isakmp policy [policy number 1~10000]

3. 각 파라메터 정의

- 인증 방식

- 암호화 알고리즘

- Diffie-Hellman그룹

- 해시 알고리즘

- 유효기간

- 인증 설정(공유 비밀키와 IP주소 관련)

4. 인증 방식

인증 방식에는 공개키 방식과 공유 비밀키 방식이 있습니다. 기본값은 'rsa-sig'입니다.

Router(config)# authentication [pre-share | rsa-encr | rsa-sig]

5. 암호화 알고리즘

암호화 알고리즘을 지정합니다. 기본값은 'des'입니다.

Router(config)# encryption [3des | aes | des]

6. Diffe-Hellman 그룹

비밀키를 안전하게 송수신하게 위한 'Diffe-Hellman' 그룹을 선택합니다. 기본값은 'group 1'입니다.

수치가 클수록 암호화 강도가 높지만 오버헤드가 증가합니다.

Router(config-isakmp)# group [1 | 2 | 5 | 14 ...]

7. 해시 알고리즘

인증 알고리즘을 지정하며, 'md5', 'sha'를 선택할 수 있습니다. 기본값은 'sha'입니다.

Router(config-isakmp)# hash [md5 | sha ...]

8. 유효기간

SA를 긴 시간 동안 사용하면, 보안상 취약하기 때문에 적당한 시간 간격을 두고 새로 갱신될 수 있도록 유효 기간을 지정합니다. 기본값은 86400초(1일)입니다.

Router(config-isakmp)# lifetime [60~86400 second]

9. 인증 관련 설정 값(공유키, 패스워드, IP 주소)을 설정합니다.

상호 라우터 간에 공용으로 사용하는 공유키(패스워드)와 IP주소를 설정합니다.

Router(config)# crypto isakmp key [password] address [destination ipv4 address]이때 패스워드는 상대와 동일하게 지정합니다.

10. IPSec 통신을 하기 위한 Transform-set을 정의합니다.

Transform-set에서는 AH, ESP를 정의하며, 사용자는 인증 프로토콜 및 암호 알고리즘을 지정합니다. 또한, IPSec통신 모드 지정을 실시합니다.

Router(config)# crypto ipsec transform-set TS esp-3aes esp-sha-hmac

11. IPSec 모드 정의

IPSec 통신 모드를 지정합니다. 모드는 다음과 같이 트랜스포트 모드와 터널 모드로 지정할 수 있습니다. 기본 값은 터널 모드 입니다.

Router(cfg-crypto-trans)# mode [transport | tunnel]

12. IPSec 정책을 정의합니다.

IPSEC SA(IKE 2) 설정을 실시합니다. 설정이 완료되면 인터페이스에 적용합니다.

crypto map 정의

Router(config)# crypto map [name: string] [number: 1~65535] jipsec-isakmp

13. IPSec 상대방 라우터 IP주소 지정

Router(config-crypto-map)# set peer [hostname | ip address]

14. Transform-set 지정

Router(config-crypto-map)# set transform-set [transform-set name]

15. IPSec SA 생존 시간 지정

IPSec SA 생존 시간을 지정합니다. 지정에는 패킷을 사용한 킬로바이트수, 초를 지정할 수 있습니다. 어느 쪽이든 조건에 먼저 맞는 기준으로 적용됩니다. 기본값은 '4.6 기가비아트', '3600초(1시간)'입니다.

Router(config-crypto-map)# set security-association lifetime [kilobytes | seconds]

16. 인터페이스에 IPSec 정책을 적용합니다.

설정한 IPSec 정책을 다음과 같은 방법으로 인터페이스에 적용합니다.

Router(config)# interface [interface name]

Router(config-if)# crypto map [crypto map name]

'기능반공부 > 네트워크' 카테고리의 다른 글

| [network] IT 네트워크 심화 수업 - 2 ( DNS, DHCP, DMVPN ) (1) | 2022.11.15 |

|---|---|

| [네트워크] VLAN, Inter-VLAN (0) | 2022.02.09 |

| [네트워크] 맥 주소 변환 + rip (0) | 2022.02.02 |

| [기능반] 서버구축 3. (0) | 2022.01.28 |

| [네트워크] NAT에 대해서 (0) | 2022.01.27 |